Les enjeux de l’hack éthique : exploration de l’éthique du piratage.

L’éthique du piratage a suscité de vives discussions au fil des années, apportant une nouvelle perspective sur le monde de la sécurité informatique. Alors que le terme "piratage" évoque souvent des images négatives de criminalité et de vol de données, l’hack éthique ou "ethical hacking" propose une approche différente.

L’hack éthique consiste à exploiter les failles et les vulnérabilités d’un système informatique dans le but d’en améliorer la sécurité. Les "hackeurs éthiques" sont des professionnels qui collaborent avec les entreprises et les institutions pour identifier les faiblesses de leurs systèmes et les aider à les corriger avant qu’elles ne soient exploitées par de véritables pirates.

L’importance de l’hack éthique dans le paysage numérique d’aujourd’hui ne peut être sous-estimée. La rapidité des avancées technologiques et la sophistication croissante des cyberattaques nécessitent une vigilance constante pour protéger les données sensibles et les infrastructures critiques. L’hack éthique offre une solution proactive en permettant aux organisations de repérer et de réparer les vulnérabilités avant qu’elles ne soient exploitées par des acteurs malveillants.

Cependant, l’hack éthique soulève également des questions éthiques fondamentales. Jusqu’où un "hackeur éthique" peut-il aller pour tester la sécurité d’un système sans franchir la ligne de la légalité ? Comment protéger les droits de la vie privée des utilisateurs tout en découvrant les vulnérabilités des systèmes informatiques ? Ces dilemmes éthiques sont au cœur des enjeux de l’hack éthique et nécessitent des discussions approfondies pour trouver un équilibre entre la sécurité et le respect de la vie privée.

L’éthique du piratage : une définition

Le piratage éthique, également connu sous le nom de "ethical hacking", est une pratique visant à identifier les failles de sécurité et les vulnérabilités des systèmes informatiques dans un but légitime. Contrairement au hacking malveillant, l’éthique du piratage vise à améliorer la sécurité des systèmes plutôt qu’à causer des dommages.

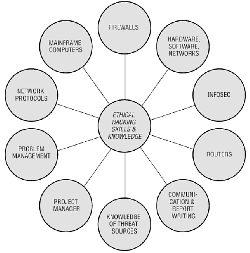

Le piratage éthique repose sur des valeurs fondamentales telles que l’intégrité, la transparence et la responsabilité. Les hackers éthiques sont des professionnels formés et certifiés, qui utilisent des techniques et des outils spécialisés pour mener des tests de pénétration et des évaluations de sécurité. Leur objectif est d’identifier les vulnérabilités potentielles afin de permettre aux organisations de renforcer leur système de défense et de prévenir les attaques malveillantes.

Il est important de souligner que le piratage éthique se fait toujours avec le consentement préalable de l’organisation concernée. Les hackers éthiques travaillent en étroite collaboration avec les entreprises, les institutions ou les individus pour évaluer leur niveau de sécurité et les aider à se protéger contre les attaques potentielles. Cette approche proactive est devenue une part essentielle de la cybersécurité moderne, contribuant à maintenir la confiance dans les systèmes informatiques et à prévenir les violations de données.

En conclusion, le piratage éthique est une pratique légitime et responsable, qui vise à protéger les systèmes informatiques en identifiant et en corrigeant les failles de sécurité. En respectant des principes éthiques stricts, les hackers éthiques jouent un rôle crucial dans la préservation de la sécurité et de la confidentialité des données. Il continuer de jouer un rôle indispensable dans un monde de plus en plus connecté et exposé aux cybermenaces.

Les avantages de l’hack éthique

L’hack éthique présente de nombreux avantages. Tout d’abord, il permet d’identifier les failles de sécurité potentielles dans un système ou une application. En mettant en œuvre des techniques de piratage éthique, les professionnels de la sécurité informatique peuvent détecter les vulnérabilités qui pourraient être exploitées par des cybercriminels. Ainsi, ces failles peuvent être corrigées avant qu’elles ne soient utilisées à des fins malveillantes.

Ensuite, l’hack éthique permet également d’évaluer la résistance d’un système face à des attaques potentielles. En procédant à des tests approfondis, les hackers éthiques peuvent mesurer l’efficacité des mesures de sécurité mises en place. Cela permet aux entreprises de renforcer leur infrastructure informatique et de se préparer de manière adéquate aux cyberattaques potentielles.

Enfin, l’hack éthique contribue à promouvoir une culture de la sécurité et de la confiance. En identifiant les vulnérabilités et en proposant des solutions pour les résoudre, les hackers éthiques jouent un rôle essentiel dans la protection des données sensibles des utilisateurs. Grâce à leurs actions, les individus et les entreprises peuvent avoir davantage confiance dans les systèmes informatiques et les transactions en ligne, ce qui favorise le développement d’une société numériquement plus sûre.

En conclusion, l’hack éthique présente de nombreux avantages en termes de détection des failles de sécurité, d’évaluation de la résistance des systèmes et de promotion de la confiance numérique. Il s’agit d’une pratique essentielle pour garantir la protection des données et assurer la sécurité des utilisateurs dans le monde numérique d’aujourd’hui.

Les enjeux et les limites de l’hack éthique

L’hack éthique, également connu sous le nom de piratage éthique, est un domaine en pleine expansion qui suscite de nombreux enjeux et soulève des questions importantes.

Premièrement, l’un des principaux enjeux de l’hack éthique concerne la protection de la sécurité informatique. En identifiant les failles de sécurité et en exposant les vulnérabilités des systèmes, les hackers éthiques jouent un rôle essentiel dans la protection des données sensibles et la prévention des attaques malveillantes. Ils aident les organisations à renforcer leurs défenses et à anticiper les menaces potentielles, contribuant ainsi à la préservation de la confidentialité et de l’intégrité des informations.

Toutefois, il est important de souligner que l’hack éthique n’est pas exempt de limites. L’une des principales limites réside dans les actions légales et éthiques que les hackers éthiques doivent respecter. En effet, il est crucial de s’assurer que les hacking éthiques sont réalisés dans un cadre autorisé et avec le consentement des propriétaires des systèmes ciblés. Les hackers éthiques doivent adhérer à des codes de conduite stricts afin de garantir qu’ils n’outrepassent pas leurs droits et n’abusent pas de leurs compétences pour causer du tort.

Learn More

Un autre défi majeur de l’hack éthique concerne l’équilibre entre la révélation des vulnérabilités et la confidentialité des informations. Lorsqu’un hacker éthique identifie une faille de sécurité, il est essentiel de trouver le juste milieu entre informer les parties concernées et éviter de divulguer des informations sensibles de manière irresponsable. La divulgation responsable est un aspect crucial de l’hack éthique, impliquant la communication avec les parties concernées et la coordination d’actions correctives dans le respect de la confidentialité et sans nuire à la réputation des organisations.

En conclusion, les enjeux de l’hack éthique sont multiples, allant de la protection de la sécurité informatique à la nécessité de respecter les lois et les codes de conduite. Malgré ses limites, l’hack éthique joue un rôle essentiel dans la défense contre les cyberattaques et la protection des données sensibles. Il est donc indispensable de continuer à promouvoir et à développer cette pratique en se concentrant sur l’éthique et le respect des droits et de la vie privée.